TL;DR

Die Cybercrime‑Gruppe FIN7 zählt zu den gefährlichsten kriminellen Netzwerken weltweit. Sie nutzt hochentwickelte Methoden — darunter manipulierte USB‑Sticks („BadUSB“), Spear‑Phishing und Ransomware —, um Unternehmen, oft aus Handel, Gastronomie oder Industrie, zu infiltrieren und sensible Daten oder Gelder zu stehlen. Die Warnung des FBI betrifft besonders USB‑Stick‑Angriffe per Post, mit denen Malware heimlich installiert wird.

Wer ist FIN7?

- FIN7 existiert seit mindestens 2015 — frühere Wurzeln gehen auf die Untergruppe Carbanak zurück. Wikipedia+2attack.mitre.org+2

- Die Gruppe operierte lange Zeit verdeckt über scheinbare Firmen wie Combi Security oder Bastion Secure, über die sie legitime Security‑Dienstleistungen vortäuschte — tatsächlich rekrutierte sie Kriminelle und organisierte Cyberangriffe. Justizministerium+2picussecurity.com+2

- FIN7 gilt als hochprofessionell und extrem anpassungsfähig: Sie hat sich im Laufe der Jahre von klassischen Point‑of‑Sale‑(POS‑) Angriffen zu komplexen Ransomware‑Operationen und großangelegter Malware‑Verbreitung entwickelt. Avast Blog+2CyberScoop+2

Die Warnung des FBI – USB‑Stick als Angriffsmethode

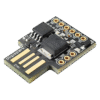

- Laut FBI sendet FIN7 manipulierte USB‑Sticks per Post an gezielt ausgewählte Mitarbeiter von Firmen — häufig aus IT‑Abteilungen oder dem Management. Die Verpackung wirkt harmlos und seriös, z. B. mit falschem Dankesbrief und vermeintlicher Geschenkkarte. Der USB‑Stick soll zur „Weitergabe wichtiger Informationen“ angeschlossen werden. Wikipedia+2Federal Bureau of Investigation+2

- Sobald der Stick eingesteckt wird, emuliert er eine Tastatur („BadUSB“) und sendet automatisch Befehle — meist wird eine PowerShell geöffnet, über die Malware nachgeladen und installiert wird. Dann kontaktiert das System Kontrollserver und der Angriff ist aktiv. Wikipedia+2Kingston Technology Company+2

- Diese Methode erlaubt FIN7, völlig automatisiert Schadsoftware in ein Unternehmensnetzwerk einzuschleusen — ohne dass der Nutzer etwas weiter tun muss als den Stick einzustecken. Die Gefahr liegt gerade darin, dass es wie ein harmloses Geschenk oder legitimes Dokument wirkt. Wikipedia+2Federal Bureau of Investigation+2

Aktuelle Entwicklungen und Strategieerweiterungen

- FIN7 hat sich in den letzten Jahren weiterentwickelt: Neben traditionellen Angriffsmethoden wie POS‑Malware und Datenklau setzt die Gruppe zunehmend auf Ransomware‑Einsätze — etwa mit Ransomware‑Familien wie BlackCat (auch ALPHV genannt), Ryuk oder früherer Malware‑Varianten. CyberScoop+2picussecurity.com+2

- Sie nutzt nicht nur Phishing‑E‑Mails und USB‑Tricks — FIN7 greift auch Software‑Lieferketten an, missbraucht gestohlene Zugangsdaten und betreibt Backdoors, um langfristigen, verdeckten Zugriff auf Netzwerke zu gewinnen. Avast Blog+2intel471.com+2

- Ihre Tools werden heute sogar auf dem Schwarzmarkt gehandelt: Beispielsweise verkauft FIN7 spezialisierte Werkzeuge zur EDR‑Umgehung (Endpoint Detection and Response), was anderen Cyberkriminellen hilft und die Gefahr global multipliziert. IBM+1

Warum ist die Warnung relevant – und für wen?

- Organisationen in Handel, Gastronomie, Einzelhandel, Logistik oder Gastgewerbe gelten als klassische Ziele — FIN7 hatte in der Vergangenheit hunderte Unternehmen dieser Branchen ins Visier genommen. attack.mitre.org+2Justizministerium+2

- Besonders gefährdet sind Unternehmen mit vielen Standorten, Kundenkarten- oder Zahlungssystemen — also überall dort, wo Kassensysteme, Zahlungsabwicklung oder personenbezogene Daten im Spiel sind. attack.mitre.org+2IBM+2

- Aber auch Unternehmen außerhalb dieser Branchen sind potenziell betroffen — FIN7 erweitert ihre Zielgruppen (z. B. Industrie, Automobil, Fertigung), insbesondere wenn administrative Zugänge oder Lieferketten involviert sind. Arctic Wolf+2SentinelOne+2

Was kann man tun – Schutzmaßnahmen gegen FIN7

- Kein Einstecken von unbekannten oder unaufgefordert erhaltenen USB‑Sticks — selbst wenn sie seriös wirken (z. B. Geschenk oder wichtige Datei). Kingston Technology Company+2CSO Online+2

- Strikte Schulung der Mitarbeitenden: Sensibilisierung gegenüber Phishing, USB‑Fallen, Social Engineering.

- Einsatz von modernen Sicherheitslösungen: EDR (Endpoint Detection & Response), Netzwerk‑Monitoring, Segmentierung von Netzwerken, Whitelisting von USB‑Geräten.

- Software‑Lieferketten und Zugriffsrechte besonders absichern — gerade wenn externes Personal, Zulieferer oder Dritte Zugriff haben.

- Regelmäßige Überprüfungen und Penetrationstests, um Schwachstellen frühzeitig zu erkennen.

Einschätzung und Bedeutung für Cybersicherheit im Jahr 2025

Die Warnung des FBI zeigt, dass Cyberkriminalität sich weiterentwickelt — längst reicht es nicht mehr aus, nur vor klassischen Phishing‑E‑Mails zu warnen. Gruppen wie FIN7 verbinden raffinierte Social‑Engineering‑Angriffe mit technischer Versiertheit, automatisierten Tools und kommerziellem Ransomware‑Geschäft.

Für Unternehmen bedeutet das: Sicherheitskonzepte müssen mehrschichtig, wachsam und auf dem neuesten Stand sein. Besonders kleine und mittelständische Unternehmen (KMU), die oft weniger Ressourcen für IT‑Sicherheit haben, sind gefährdet. Aber auch große Konzerne dürfen sich nicht in falscher Sicherheit wiegen — Finanzielle Motivation, professionalisierte Organisation und technische Innovation machen FIN7 zu einer bleibenden Gefahr.